Advent of Cyber (Level 1 : Inventory Management)

Kali ini saya akan menjelaskan mengenai langkah saya dalam menyelesaikan ‘challenge’ Level 1 : Inventory Management di TryHackMe yang bisa diakses di link : https://tryhackme.com/room/25daysofchristmas

Jangan lupa untuk mengaktifkan OpenVPN configuration pack yang dapat di buka melalui : https://tryhackme.com/access. Disitu tersedia OpenVPN configuration pack tergantung VPN server yang dipilih beserta dengan cara mengaktifkannya tergantung OS yang digunakan (Free Path). Kalau misalkan anda berlangganan TryHackMe, anda tinggal menyambungkannya dengan Kali Machine tampa perlu menggunakan OpenVPN.

Langkah pertama yang harus dilakukan yaitu klik Deploy di Level 1 : Inventory Management. Tunggu sekitar 1 menit 15 detik supaya IP Address nya muncul. Expire nya yaitu 1 jam.

Langkah kedua yaitu mengcopy IP address pada mesin tersebut sesuai dengan IP yang didapat, dikarenakan IP address nya berbeda-beda yaitu dengan cara membuka link http://<your_machines_ip>:3000. Contoh : IP address yang saya dapat yaitu 10.10.66.196. Jadi, buka nya yaitu melalui http://10.10.66.196:3000. Biasanya ini memerlukan waktu sekitar 3 menit untuk melakukan booting.

Langkah ketiga yaitu mencari jawaban terkait dengan :

- What is the name of the cookie used for authentication?

2. If you decode the cookie, what is the value of the fixed part of the cookie?

3. After accessing his account, what did the user mcinventory request?

Caranya yaitu bisa menggunakan tool yang biasa disebut sebagai Burp Suite yang tersedia di Kali Linux / Parrot OS, bagi anda yang menggunakan Ubuntu, anda harus menginstall Burp Suite secara manual melalui terminal. Kalau sudah, buka http://<your_machines_ip>:3000/register untuk menjawab pertanyaan di atas.

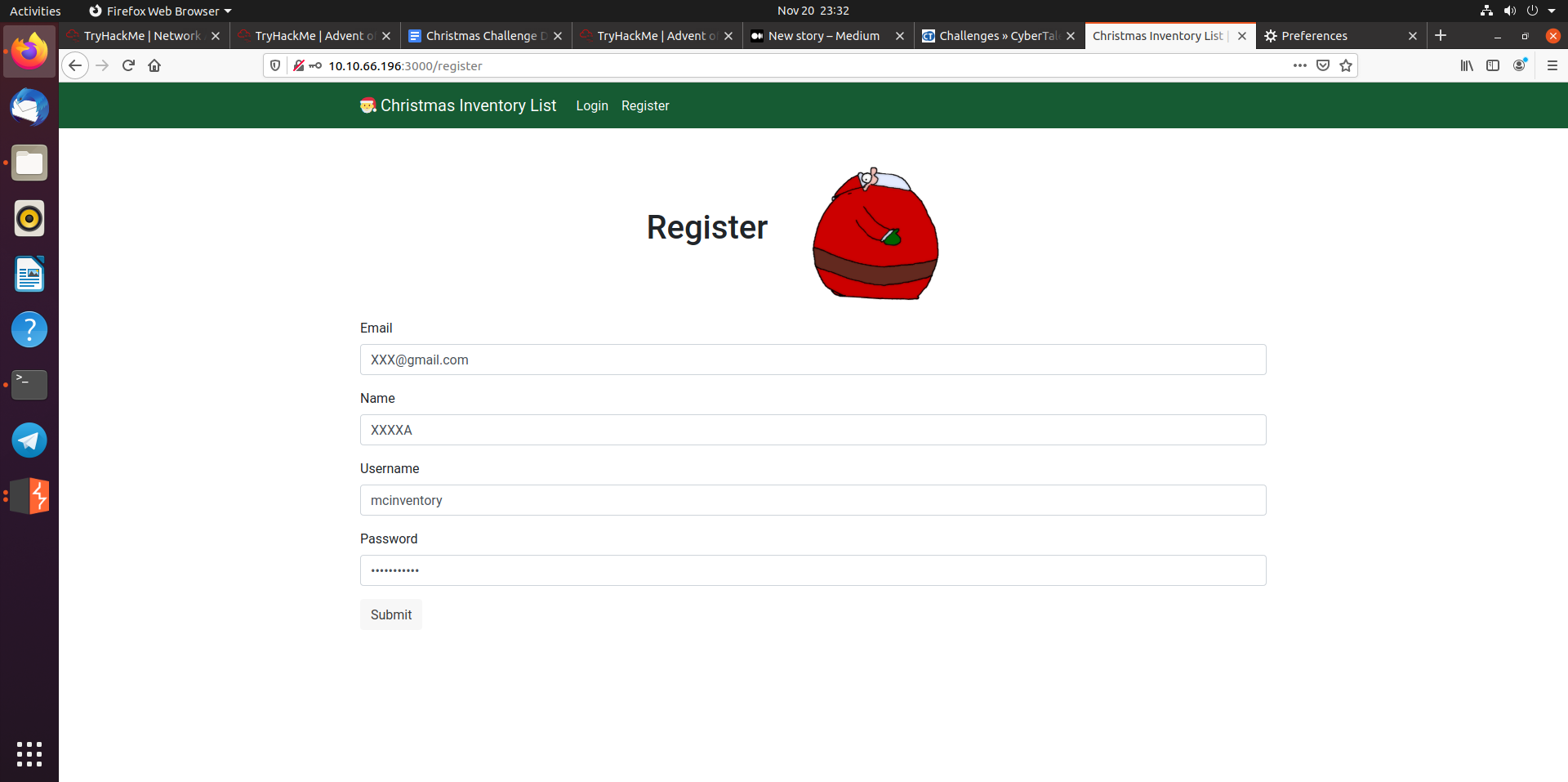

Setelah membuka http://<your_machines_ip>:3000/register, tulis data di bawah :

- Email = bebas ditulis nya mau gimana asal ada @ nya.

- Nama = bebas ditulis nya mau kaya gimana.

- Username = mcinventory. Kenapa harus mcinventory? Dikarenakan tujuan kali ini yaitu untuk menjawab pertanyaan nomor 3 terkait dengan After accessing his account, what did the user mcinventory request?

- Password = bebas mau ditulis nya mau kaya gimana.

Gambar dibawah yaitu kalau misalkan kita sudah mengisi data yang diberikan..

Lalu kalu sudah, anda perlu mengkonfigurasi akses proxy dengan mengklik “Manual Proxy Configuration” (Tergantung browser yang anda gunakan, kalau saya sendiri menggunakan mozilla firefox). Ubah HTTP proxy menjadi : 127.0.0.1:8080 (default di Burp Suite nya) untuk bisa mengaksesnya melalui Burp Suite.

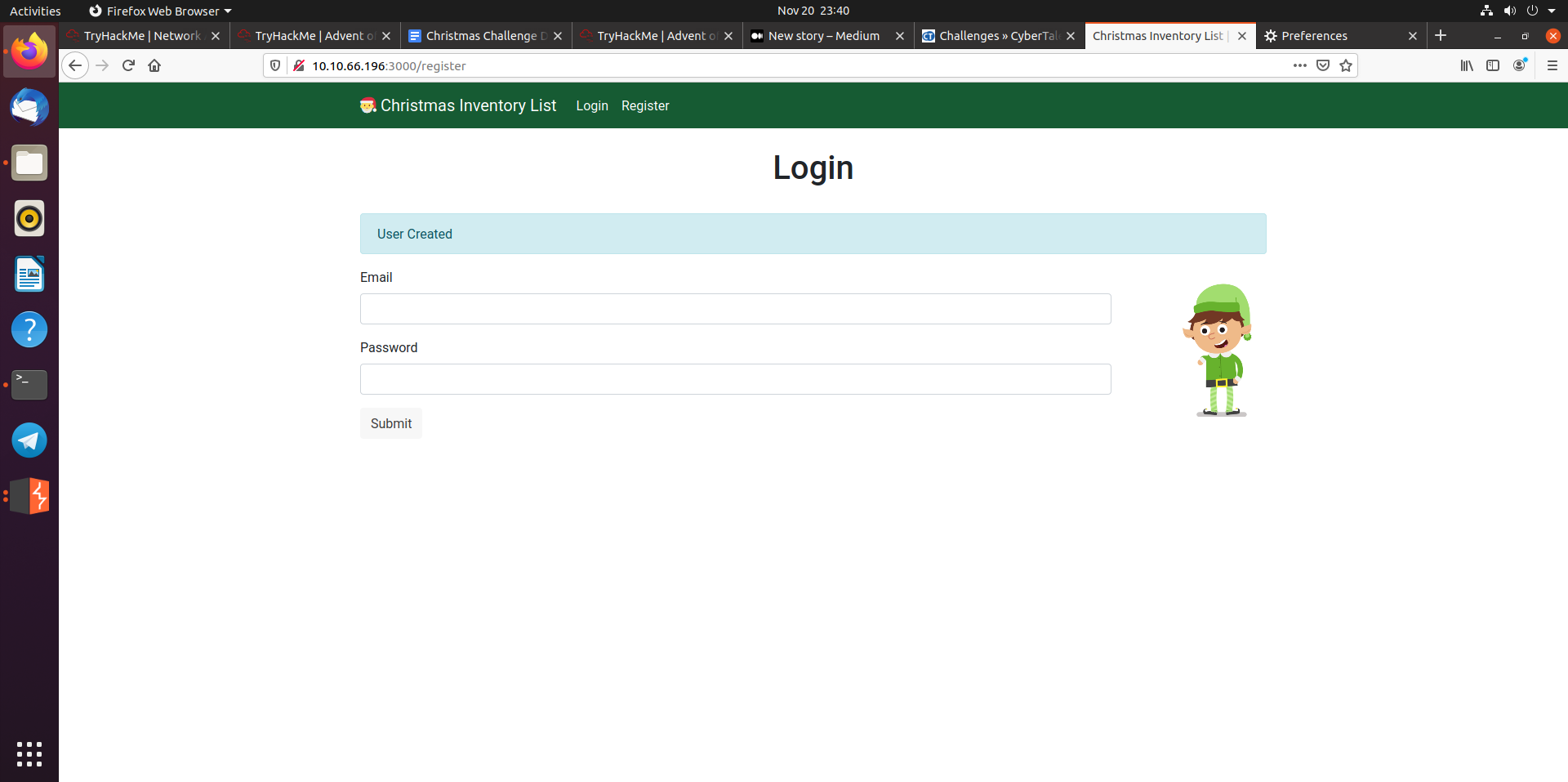

Kalau sudah diubah konfigurasi nya, buka Burp Suite nya lalu klik tab ‘Proxy’ di bagian ‘Intercept’ lalu kembali ke http://<your_machines_ip>:3000/register dan langsung klik submit untuk kita melihat secara langsung process ‘Intercept’ yang dilakukan oleh Burp Suite nya.

Kalau sudah, klik ‘Forward’ pada bagian ‘Intercept’ lalu pindah ke bagian ‘HTTP History’ untuk melihat output nya. (Maaf gak bisa di screenshot HTTP History untuk menjaga rahasia :3)

Gambar dibawah menjelaskan kalau misalkan kita sudah berhasil ‘Forward’ pada bagian ‘Intercept’.

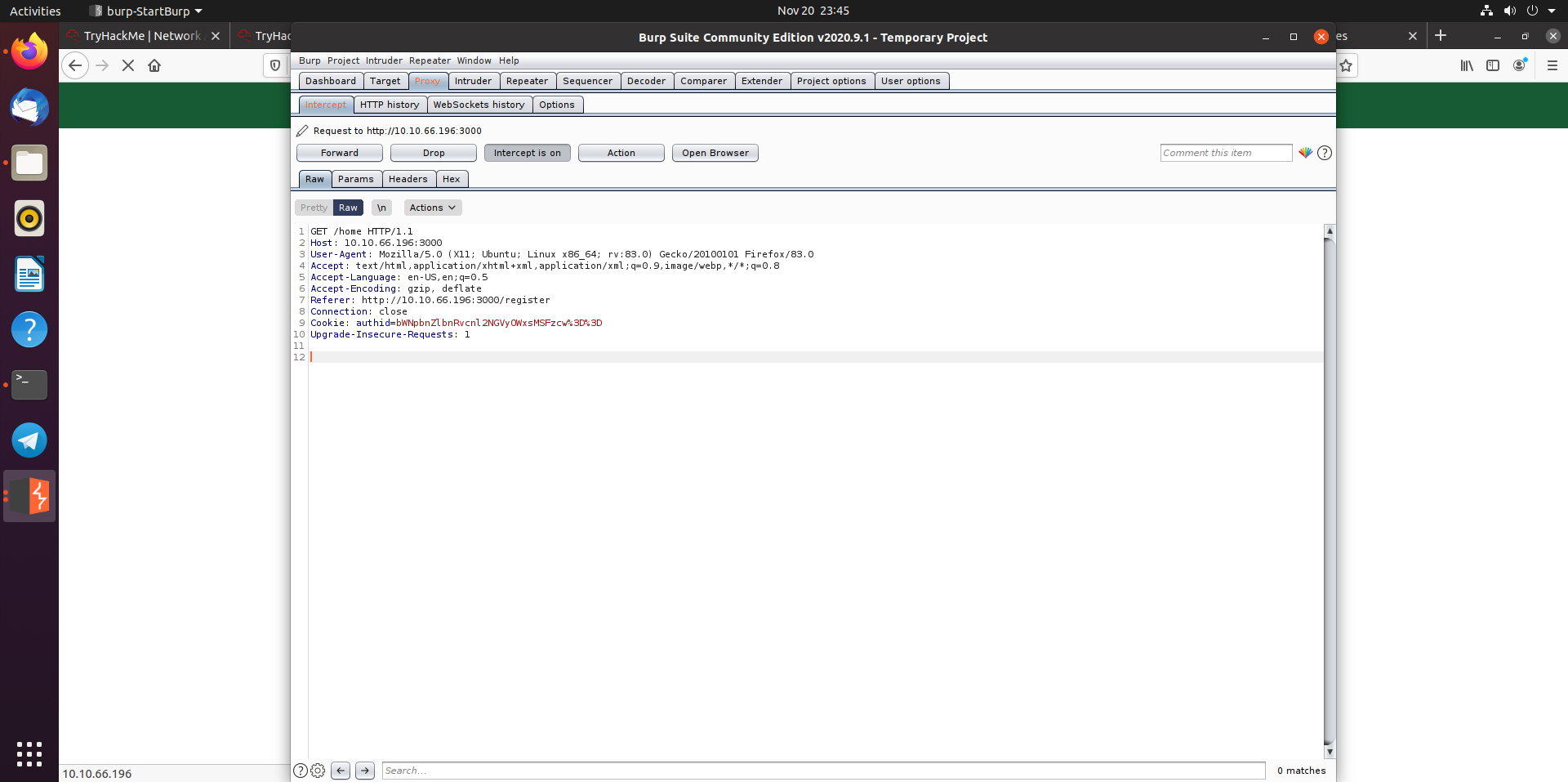

Lalu kita masukkan email dan password yang sudah kita daftarkan barusan, lalu klik submit terus kembali lagi ke Burp Suite nya. Klik ‘Forward’ 1x di Burp Suite nya. Lalu kalau sudah nanti akan muncul ‘Intercept’ baru yang menampilkan tentang cookie nya seperti gambar di bawah ini.

Untuk menjawab What is the name of the cookie used for authentication? jawabannya yaitu authid yang ada di gambar Cookie tersebut kemudian copy jawabannya di TryHackMe Level 1 : Inventory Management sesuai dengan pertanyaannya lalu klik submit.

Untuk menjawab If you decode the cookie, what is the value of the fixed part of the cookie?, langkah penyelesaiannya yaitu menggunakan base64decode. authid yang sudah saya dapatkan yaitu bWNpbnZlbnRvcnl2NGVyOWxsMSFzcw%3D%3D (auth id yang didapat bisa berbeda, jadi tidak selalu sama). Kalau sudah, buka link https://www.base64decode.org/ dan paste authid yang anda dapatkan. Lalu klik ‘Decode’. Hasilnya adalah seperti gambar dibawah ini :

code yang saya dapat yaitu mcinventoryv4er9ll1!ss, jadi jawaban untuk pertanyaan If you decode the cookie, what is the value of the fixed part of the cookie? adalah v4er9ll1!ss. Kenapa jawabannya v4er9ll1!ss saja? dikarenakan mcinventory termasuk ke dalam format username pada saat kita mendaftarkan akun melalui gambar Registrasi Akun. Kalau sudah, salin jawabannya di TryHackMe Level 1 : Inventory Management sesuai pertanyaannya lalu klik submit.

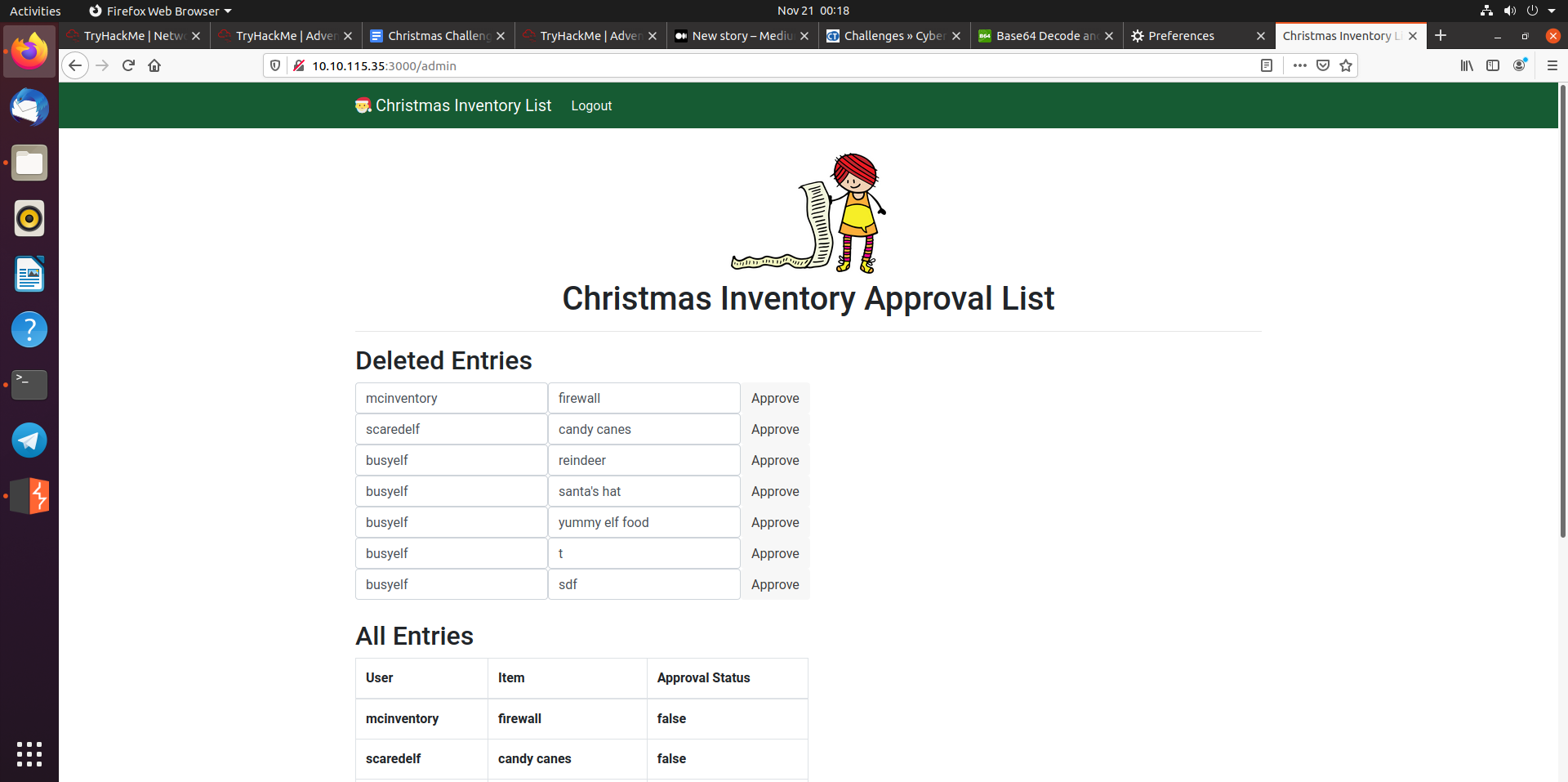

Untuk menjawab pertanyaan After accessing his account, what did the user mcinventory request?, kita ‘Forward’ lagi di bagian Intercept sampai situs mengarahkan ke http://<your_machine_ip>:3000/admin setelah kita menginput email dan password. Gambar di bawah menjelesakan mengenai output yang diberikan semisal kita berhasil login menggunakan email dan password yang baru kita daftarkan.

Jadi untuk pertanyaan After accessing his account, what did the user mcinventory request? jawabannya yaitu firewall yang diperlihatkan di gambar Admin Homepage itu sendiri. Kemudian, salin jawabannya di TryHackMe Level 1 : Inventory Management sesuai pertanyaannya lalu klik submit.

Sekian dari saya, kurang lebihnya mohon maaf terima kasih dan selamat belajar dan selalu latihan terus-menerus supaya kita paham terhadap bidang yang kita tekuni. Terus semangat untuk menggapai ilmu di bidang keamanan informasi.

Referensi : https://raihanxsmart.medium.com/advent-of-cyber-level-1-inventory-management-434b3b810c5c

WRITTEN BY

Komentar

Posting Komentar